今年9月,ESET发现一个黑客一直扫描网络中未打补丁的IIS 6.0服务器,然后用它们安装门罗币挖矿机,攻击者从中获利63000美元。

黑客正在大批量地扫描网络中运行着ethOS的以太币挖矿服务器,进而通过操作系统的默认ssh密码入侵主机。

攻击者使用这些密码获取到了矿机的权限,然后把机主的以太币钱包地址改成了自己的,通过这种手段,矿机机主挖到的以太币就全都流入了攻击者手中。

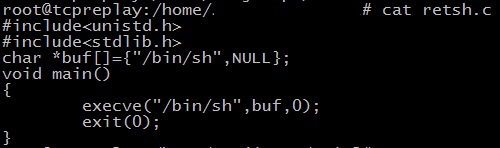

使用SSH默认密码控制主机

攻击最初从周一开始,首先被罗马尼亚杀毒软件公司BitDefender设立的蜜罐检测到。

蜜罐日志显示,攻击者尝试了两个ssh默认用户名密码,分别是ethos:live和root:live。

通过在互联网搜索,BitDefender了解到,这两种密码组合来自ethOS,这是一个64位的Linux发行版,专门用来利用GPU资源挖掘加密货币,比如以太币、Zcash、门罗币等。

BitDefender的专家发现,攻击者想要用自己的钱包地址替换默认的地址。黑客用来劫持系统的命令完整列表见此。

黑客只赚了4000元

虽然ethOS称有超过3800台主机正在运行他们的系统,但并不是所有的系统都存在弱口令漏洞。如果机主自己更改了系统的密码并且安装了防火墙,就不会被攻击。

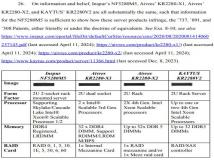

Bogdan Botezatu,BitDefender高级电子威胁分析员称,攻击者的以太币地址(0xb4ada014279d9049707e9A51F022313290Ca1276)只有10笔以太币交易,账号里也就只有601美元的以太币。

“如果你在运行基于ethOS系统的矿机,应该留意是不是已经更改了系统密码,如果你没改的话,赶紧看看挖到的以太币是不是发送给了你而非黑客。”

替换钱包窃取货币

无独有偶,今年9月,ESET发现一个黑客一直扫描网络中未打补丁的IIS 6.0服务器,然后用它们安装门罗币挖矿机,攻击者从中获利63000美元。

今天,卡巴斯基还发现了一个使用CryptoShuffler木马的黑客组织,这个组织赚取了150000美元的比特币和大量其他货币。

黑客们通过CryptoShuffler木马感染用户,然后监视系统剪切板,一旦察觉到类似比特币钱包地址的字符串就会进行替换。受害者进行支付时往往会复制粘贴钱包地址,如果用户没有留意的话,地址很容易被替换。

卡巴斯基实验室的分析员Sergey Yunakovsky表示,这款病毒完美诠释了“理性”,病毒机制简单有效;不需要访问矿池,不需要联网,不需要加载可疑的进程。

CryptoShuffler的比特币钱包现在有23.21比特币,价值150000美元。除了比特币,黑客还会对其他加密货币进行攻击,例如Dogecoin, Litecoin, Dash, Ethereum, Monero和Zcash。

近几年针对加密货币的攻击正在慢慢上升,各种安全问题也层出不穷。今年8月下旬,安全专家Victor Gevers发现超过3,000台比特币矿机没有密码并且开放在网络中,并且大部分的服务器位于中国。

今年4月,安全研究人员发现Bitmain出品的Antminer挖矿机中存在后门,这个漏洞被命名为Antbleed,Bitmain发布了固件更新修复了问题。

而根据Rapid7的数据,暴露在公网的设备超过2千万台。

附CryptoShuffler MD5校验值:

0ad946c351af8b53eac06c9b8526f8e4

095536CA531AE11A218789CF297E71ED

14461D5EA29B26BB88ABF79A36C1E449

1A05F51212DEA00C15B61E9C7B7E647B

1E785429526CC2621BAF8BB05ED17D86

2028383D63244013AA2F9366211E8682

25BF6A132AAE35A9D99E23794A41765F

39569EF2C295D1392C3BC53E70BCF158

50E52DBF0E78FCDDBC42657ED0661A3E

6EB7202BB156E6D90D4931054F9E3439

7AE273CD2243C4AFCC52FDA6BF1C2833

7EC256D0470B0755C952DB122C6BDD0B

80DF8640893E2D7CCD6F66FFF6216016

AA46F95F25C764A96F0FB3C75E1159F8

B7ADC8699CDC02D0AB2D1BB8BE1847F4

D45B0A257F8A0710C7B27980DE22616E

D9A2CD869152F24B1A5294A1C82B7E85

*参考来源:BleepingComputer

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。