近期,出现了一款新的勒索软件Snake。(也被称为EKANS,是“snake单词”从后往前的字母组成)。

近期,出现了一款新的勒索软件Snake。(也被称为EKANS,是“snake单词”从后往前的字母组成)。

EKANS的主要目标是工业控制系统(ICS)环境,针对的不是单个机器,而是整个网络。它能够停止与工业控制系统(ICS)操作相关的许多流程应用程序。

目前尚不清楚,针对以工业组织为目标的勒索软件,其背后的主谋是国家赞助的黑客,还是寻求经济利益的真正的网络犯罪分子。但是Sentinel One的研究员Vitali Kremez在早些时候首次公开了EKANS的发现,一群被称为恶意软件猎杀团队的研究人员认为,工业控制系统是勒索软件攻击者的天然目标。像医院和政府一样,如果这些工业控制系统停服,则会造成无法估量的损失。

感染进程和相关技术特点

EKANS是一种用Go编程语言编写的混淆勒索软件变体,于2019年12月下旬首次在商业恶意软件存储库中观察到。它旨在终止受影响计算机上的特定进程,包括与ICS操作相关的多个项,以及删除卷影副本以消除Windows备份。

EKANS的入口点是不安全的RDP配置。它通过垃圾邮件和恶意附件分发,但也可以通过僵尸网络、攻击包、恶意广告、web注入、假更新以及重新打包和受感染的安装程序来传播。

根据分析,EKANS在执行时会删除计算机的卷影副本,然后杀死与SCADA系统、虚拟机、工业控制系统、远程管理工具、网络管理软件等相关的众多进程。

恶意软件会检查受害者系统上是否有互斥量值“EKANS”。 如果存在,勒索软件将停止并显示一条消息“已经加密!”。否则,将设置互斥量值,并使用标准的加密库函数继续进行加密。受害者系统上的主要功能是通过Windows管理界面(WMI)调用实现的,该调用开始执行加密操作并删除受害者上的卷影复制备份。

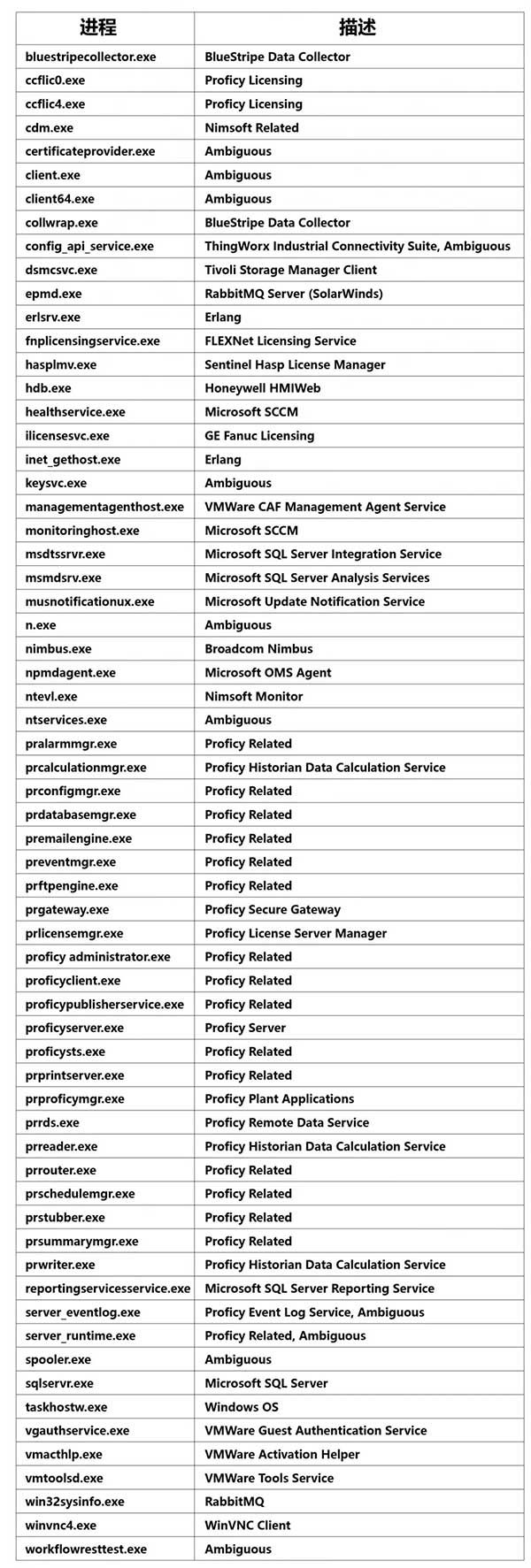

在继续进行文件加密操作之前,勒索软件会强制终止(“杀死”)按进程名称列出的进程,该进程名位于恶意软件的编码字符串内的硬编码列表中。一份完整的清单,其中包含评估的过程功能或关系,如下所示:

加密受感染计算机上的文件时,它将跳过存放在Windows系统文件夹中的文件:

· SystemDrive

· :$Recycle.Bin

· :ProgramData

· :UsersAll Users

· :Program Files

· :Local Settings

· :Boot

· :System Volume Information

· :Recovery

·· AppData

· windir

它将在加密的文件扩展名以及“EKANS”文件标记后面附加一个随机的5个字符字符串。加密过程通常很慢,实际感染会在非工作时间内完成。

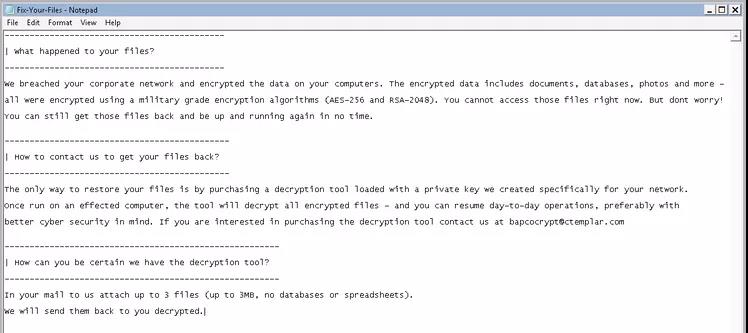

· 完成加密过程后,它将丢出一张名为“Fix Your Files.txt”的勒索便条。

Acronis主动保护可成功拦截!

虽然仍在研究这个勒索软件的弱点,但此时任何受其影响的数据都无法解密。

值得庆幸的是是Acronis主动保护(Active Protection)是集成到我们的网络保护解决方案中的基于人工智能的反恶意软件防御技术,能够实时检测EKANS并停止恶意进程,同时还能还原任何受影响的文件。并运行Acronis Active Protection的系统可成功地将EKANS勒索软件检测为零日攻击,并阻止其跟踪。并且,此外,Acronis Active Protection包括自防御机制,备份代理及其创建的备份。详情如下:

Acronis是业界首个将基于AI的防恶意软件防御技术集成到期备份解决方案的厂商,并不断加强该技术已应对不断变化地当下及将来的威胁。Acronis除了集成主动防御技术外,还提供了安全区,备份验证、区块链等安全机制,为企业数据提供更全面、更稳固的数据防线。

企业版我们提供30天的试用体验,请登录:

http://www.tieten.cn/trialBuy/acronis/index.html

个人版用户,请访问安克诺斯京东旗舰店铺购买体验:

https://mall.jd.com/index-625578.html

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。