Check Point Research还报告说Emotet已经通过新的SMS网络钓鱼活动进行传播。

我们最新的2020年2月全球威胁指数显示,利用漏洞广泛传播Mirai僵尸网络是众所周知的,它针对的是物联网(IoT)设备,例如网络摄像头,调制解调器和路由器,以及大规模的DDoS攻击。

在“PHP PHP,CGI执行查询字符串参数代码”漏洞,排在第6 次在顶部利用的安全漏洞,并影响全球的企业20%,这一比例仅为2%,2020年一月。

2月的报告还指出,Emotet是本月第二大流行的恶意软件,也是目前运行最广泛的僵尸网络。在2月份,Emotet正在使用两个新的媒介进行传播。第一个是针对美国用户的SMS网络钓鱼(smishing)运动:SMS冒充流行银行的消息,诱使受害者单击将Emotet下载到其设备的恶意链接。第二个向量是Emotet检测并利用附近的Wi-Fi网络使用一系列常用的Wi-Fi密码通过蛮力攻击进行传播。Emotet主要用作勒索软件或其他恶意活动的分发者。

Emotet在2月份影响了全球7%的组织,低于1月份通过垃圾邮件活动(包括以冠状病毒为主题的活动)传播的1月的13%。这凸显了网络罪犯如何迅速改变攻击主题以尝试并最大程度地提高感染率,以及组织如何确保他们接受了如何识别不同类型的恶意垃圾邮件的教育。总体而言,2月份最有影响力的威胁和利用表明了犯罪分子如何构建受感染设备的最大可能网络,然后他们可以以各种不同的方式利用并从中获利,从勒索软件交付到发动DDoS攻击。

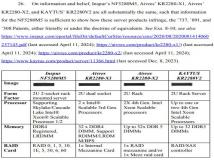

顶级恶意软件家族

*箭头表示与上个月相比的排名变化。

本月,XMRig排名上升,影响了全球7%的组织,其次是Emotet和Jsecoin,分别影响了全球6%和5%的组织。

- ↑XMRig – XMRig是用于挖掘Monero加密货币的开源CPU挖掘软件,于2017年5月首次在野外出现。

- ↓Emotet – Emotet是一种高级的,自传播的模块化木马。Emotet以前主要是银行木马,但最近已被用作其他恶意软件或恶意活动的分发者。它使用多种方法来保持持久性,并使用逃避技术来避免检测。此外,它可以通过包含恶意附件或链接的网络钓鱼垃圾邮件来传播。

- ↑Jsecoin – Jsecoin是基于Web的加密矿工,旨在当用户访问特定网页时对Monero加密货币进行在线挖掘。植入的JavaScript使用大量的最终用户机器的计算资源来挖掘硬币,从而影响系统性能。

- ↓Trickbot – Trickbot是一个占主导地位的银行木马,不断更新以提供新功能,功能和分发媒介。这使Trickbot成为灵活且可自定义的恶意软件,可以作为多用途活动的一部分进行分发。

- ↑Lokibot – Lokibot是主要通过网络钓鱼电子邮件分发的Info Stealer,用于窃取各种数据,例如电子邮件凭据以及CryptoCoin钱包和FTP服务器的密码。

- ↓Agent Tesla – Agent Tesla是一种高级RAT,用作键盘记录程序和密码窃取程序。AgentTesla能够监视和收集受害者的键盘输入,系统剪贴板,截屏并窃取受害者计算机上安装的各种软件(包括Google Chrome,Mozilla Firefox和Microsoft Outlook电子邮件客户端)的凭据。

- ↓Ramnit – Ramnit是一个银行木马,它窃取银行凭证,FTP密码,会话cookie和个人数据。

- ↓Formbook – Formbook是一个infoStealer,它从各种Web浏览器中收集凭证,收集屏幕快照,监视和记录击键,并可以根据其C&C命令下载和执行文件。

- ↑Vidar – Vidar是面向Windows操作系统的信息窃取者。它旨在从各种Web浏览器和数字钱包中窃取密码,信用卡数据和其他敏感信息

- ↑Glupteba – Glupteba是一个后门,它逐渐成熟为一个僵尸网络。到2019年,它包括通过公共BitCoin列表提供的C&C地址更新机制,集成的浏览器窃取功能和路由器利用程序。

利用最严重的漏洞

本月,“ MVPower DVR远程执行代码”仍然是最普遍利用的漏洞,影响了全球31%的组织,紧随其后的是“ OpenSSL TLS DTLS心跳信息泄露”,全球影响率为28%。排名第三的“ PHP DIESCAN信息泄露”漏洞影响了全球27%的组织。

- ↔MVPower DVR远程执行代码 – MVPower DVR设备中存在一个远程执行代码漏洞。远程攻击者可以利用此漏洞通过精心设计的请求在受影响的路由器中执行任意代码。

- ↑OpenSSL TLS DTLS心跳信息泄露(CVE-2014-0160; CVE-2014-0346) – OpenSSL中存在一个信息泄露漏洞。该漏洞是由于处理TLS / DTLS心跳数据包时出错。攻击者可以利用此漏洞来泄露连接的客户端或服务器的内存内容。

- ↔ PHP DIESCAN信息公开-信息泄露漏洞已经在PHP页面。成功利用该漏洞可能导致服务器泄露敏感信息。

- ↔达产GPON路由器身份验证旁路(CVE-2018-10561) –达产GPON路由器中存在身份验证旁路漏洞。成功利用此漏洞,远程攻击者可以获取敏感信息并获得对受影响系统的未授权访问。

- ↑SQL注入(几种技术)–在从客户端到应用程序的输入中插入SQL查询注入,同时利用应用程序软件中的安全漏洞。

- ↑PHP php-cgi查询字符串参数代码执行-PHP中报告的一个远程执行代码漏洞。该漏洞是由于PHP对查询字符串的解析和过滤不当所致。远程攻击者可以通过发送精心制作的HTTP请求来利用此问题。成功的利用将使攻击者可以在目标上执行任意代码。

- ↓Web服务器暴露的Git存储库信息泄露– Git存储库中已报告的信息泄露漏洞。成功利用此漏洞可能导致无意中泄露帐户信息。

- ↑WordPress Portable-phpMyAdmin插件身份验证绕过(CVE-2012-5469)– WordPress Portable -phpMyAdmin插件中存在一个身份验证绕过漏洞。成功利用此漏洞将使远程攻击者可以获得敏感信息并获得对受影响系统的未授权访问。

- ↓通过HTTP命令注入-已报告通过HTTP命令注入漏洞。远程攻击者可以通过向受害者发送特制请求来利用此问题。成功的利用将使攻击者可以在目标计算机上执行任意代码。

- ↑违反Web服务器强制

顶级恶意软件家族–移动

本月xHelper保留1 日发生在最流行的移动恶意软件,其次是Hiddad和游击队。

- ↔ xHelper-一个自2019年3月份在野外看到的恶意应用程序,用于下载其他恶意应用和显示广告。该应用程序可以向用户隐藏自身,并在卸载后重新安装。

- ↑ Hiddad – Hiddad是一种Android恶意软件,可以对合法应用进行重新打包,然后将其发布到第三方商店。它的主要功能是显示广告,但它也可以访问操作系统内置的关键安全详细信息。

- ↓ 游击队 –游击队是发现于多个合法应用程序中的Android木马,能够下载其他恶意负载。游击队为应用开发者带来了欺诈性的广告收入。

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。