制造行业IT需要部署一系列技术、程序和策略,以防止勒索软件攻击企业及工厂车间的业务系统从而造成将整个企业的业务瘫痪。

注意!勒索软件造成的攻击损失在2019年预计可达115亿美元,制造业正成为网络攻击重点

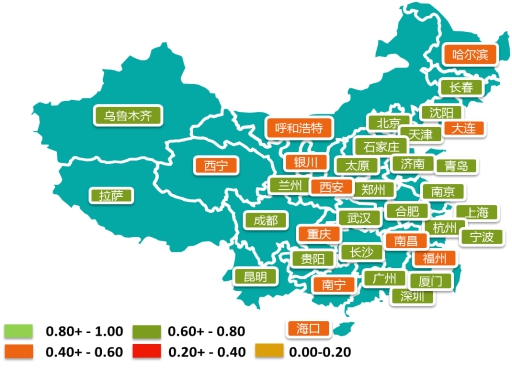

NTT Security推出的《2017年全球威胁情报报告》(2017 Global Threat Intelligence Report,简称“GTIR”)显示制造业(13%)已经和金融(14%)、政府(14%)成为最容易受到攻击的三大行业之一。

与以往多瞄准金融和政府不同,网络罪犯清楚地知道,时间对于生产线具有无可比拟的重要性,一旦生产线遭受攻击而停工,供应链就会断掉,导致产品线整个停产,损失巨大。

制造行业IT需要部署一系列技术、程序和策略,以防止勒索软件攻击企业及工厂车间的业务系统从而造成将整个企业的业务瘫痪。

勒索病毒如何攻击制造商及其他行业?

勒索软件是一种感染计算机服务器、台式机、笔记本电脑、平板电脑和智能手机的恶意软件,通过各种机制渗透,并经常从一台机器横向扩散到另一台机器。一旦感染系统,病毒会悄悄加密数据文件,然后向用户索要赎金。敲诈勒索从数百到数千美元(通常以难以追踪的加密货币如比特币等形式)进行在线支付,然后换取恢复用户锁定文件所需的解密密钥。勒索需求通常包括一系列的付款截止日期,每个错过的截止日期都会导致更高的赎金需求,并可能导致一些文件的破坏。如果受害者不付钱,攻击者会丢弃解密密钥,从而永久无法访问数据。

法国的雷诺和其日本联盟合作伙伴日产(Nissan),都有发生过因许多系统被攻击瘫痪从而被迫暂时停用欧洲的一些工厂,这样的事件发生。

2017年WannaCry疫情爆发,汽车制造商被袭击就是一个臭名昭著的勒索软件攻击的例子。该病毒感染了150多个国家,超过20万台的电脑。法国雷诺及其联盟合作伙伴日产Nissan因其许多系统被攻击瘫痪而被迫暂时停用欧洲的一些工厂。法国,斯洛文尼亚和罗马尼亚的设施遭受重创,雷诺被迫暂时关闭了他们的工业活动;至少有一家工厂保持离线状态好几天。

勒索赎金呈持续增高的趋势

勒索软件攻击也给很多其他行业带来了很长的停机时间和巨大的经济损失,从英国的国家卫生服务机构到世界各地的金融机构和运输系统。例如,由于勒索软件攻击,丹麦运输和物流巨头Maersk遭受了3亿美元的业务中断损失。恢复工作因借助手动操作,停机时间迫使其运输量下降了20%,Maersk需在十天内重新安装4000台服务器,45,000台PC和2500个应用程序。

联邦快递是另一起昂贵的袭击事件的受害者,其欧洲子公司TNT Express在2017年末发生的NotPetya勒索软件爆发中受到大范围的中断后,联邦快递报告亏损3亿美元。袭击发生后,联邦快递还另外拨出7500万美元以便更安全地将其IT运营与TNT Express的IT运营整合在一起。 2018年春天,美国佐治亚州亚特兰大市以及飞机制造业巨头波音公司遭遇勒索软件袭击。

技术供应商Nuance报告称其在2017年秋季发生勒索软件攻击中,因服务中断而导致客户退款的金额达6800万美元,另外还有2400万美元的清理费用。

这些例子只是近几个月来的一些较为备受瞩目的例子。各种研究表明,勒索软件已经影响了55%的企业。网络罪犯从受害者那里成功获取的赎金数量显示出令人担忧的趋势,总赎金从2015年的3.25亿美元猛增至2017年的50亿美元,预计到2019年将达到115亿美元。但像马士基(Maersk)、联邦快递和Nuance的攻击事件表明,勒索软件攻击造成的总体危害,包括业务中断、攻击恢复和取证成本、品牌资产损失、客户流失和合规违规罚款等造成的成本要高得多,例如,WannaCry疫情的全球成本估计总共高达80亿美元。

勒索软件是如何发展成产业链的?

这类恶意软件的快速增长的原因主要是由于它从一次性的山寨行业发展成一种现代化的软件即服务业务犯罪模式。勒索软件团队仿效Salesforce.com这样的技术供应商模式,不断快速开发和改进他们的产品,并依靠分销商网络通过各种技术将其推向尽可能多的机器。分销商是那些较低级别的非技术犯罪分子,他们使用各种技术攻击受害者,包括发送含有感染网页链接或附件的网络钓鱼电子邮件,让用户访问虚假网站后无形下载恶意软件的,渗透流行的行业特定网站如GitHub等。

在这种所谓的勒索软件即服务模式下,犯罪分子不断推出新的勒索软件变种,以充分利用操作系统,应用程序和用户行为中的各种漏洞,他们领先于业务IT和安全人员以及他们所依赖防御措施的技术供应商。与此同时,这些勒索软件团伙还开发了复杂的分销,监控,通知和支付基础设施,这些基础设施可免费提供给他们的“分销商”。所有潜在的犯罪分子都需要下载一些非常简单易用的软件工具,并开始传播病毒。然后开发商和分销商分摊来自受害者支付赎金的利润。

制造业如何防御勒索病毒?

面对这种快速增长的威胁,制造商可以采取一些具体措施来保护他们的系统免受业务中断和勒索软件攻击成本高昂的影响。第一步是开始向员工宣传勒索软件发行商使用的技术,教会他们警惕点击的电子邮件链接,访问的网站以及打开的附件。

良好的网络和安全卫生措施仍然很重要,例如分割网络,使勒索软件难以在系统间扩散。确保端点反恶意软件保持最新,并尽可能快地修复操作系统和应用程序中的已知漏洞。

最后,由于勒索软件攻击的成功率很高,因此建立严格的备份方案,并在本地、异地和云中保存关键业务数据的多个副本至关重要。备份仍然是防御勒索软件最为万无一失的措施:如果您的系统遭到入侵,您只需确定攻击发生的时间,并从入侵前创建的干净备份恢复系统。

安全专家一致认为,支付赎金是非常糟糕的防御措施。超过一半的勒索软件受害者付费后无法成功恢复他们的文件,或者是因为勒索者无法提供承诺的密钥,或者实施了加密/解密算法后,结果钥匙不起作用。

最后的建议

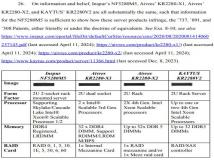

为避免成为下一次广泛的勒索软件攻击的受害者,制造行业除了部署上述基本措施外,还要考虑部署防御勒索软件尖端技术,如Acronis Active Protection,这是安克诺斯企业版产品Acronis Backup和Acronis Backup Advanced的免费扩展的功能。该技术使用机器学习技术,识别正在进行的勒索软件攻击,并立即终止攻击,自动恢复任何损坏的文件。

有关使用Acronis Active Protection如何有效保护自己免受勒索软件攻击的企业案例研究,请参阅汽车经销商Ready Honda,电子产品制造商德昌电机和铝精炼厂巨头海德鲁Alunorte的这些故事。

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。