卡巴斯基实验室声称,一百万左右的华硕个人电脑可能已经从计算机制造商的更新服务器下载了间谍软件并进行了安装。

卡巴斯基实验室声称,一百万左右的华硕个人电脑可能已经从计算机制造商的更新服务器下载了间谍软件并进行了安装。

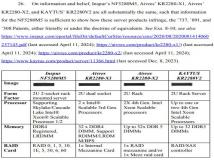

有人能够修改托管在台湾制造商后端系统上的Asus Live Update Utility的副本,并使用公司的安全证书签名,甚至保持文件长度与合法版本相同,以使一切看起来都在板上。更新实用程序随每台计算机一起提供,并使用华硕的任何可用更新定期升级主板固件和相关软件。

当我们使用华硕服务器检查最新更新时,该实用程序将获取并安装Asus Live Update Utility的后门版本,我们被告知。卡巴斯基表示,这种狡猾的版本是在2018年6月至11月期间提供的。

该实用程序的受感染版本旨在监视大约600台机器,由其网络MAC地址标识。因此,大约有一百万个华硕建造的计算机可能已经运行了一个木马化的更新工具,有几百个通过后门主动侦察。

由卡巴斯基今年1月发现并称之为ShadowHammer的软件令人讨厌,因为他们现在都得到了一个性感的名字,显然是在运行俄罗斯安全商店的防病毒工具的57,000台机器上找到的。根据这个数字推算,有一百万台计算机运行这个后门,据称:华硕是全球第五大计算机制造商。卡巴斯基声称它已经在其他三家尚未命名的供应商的固件中发现了类似的漏洞利用代码。

“我们认为这是一次非常复杂的供应链攻击,它在复杂性和技术方面与Shadowpad和CCleaner事件相匹配甚至超过它们,”俄罗斯bughunters在一份初步报告中表示。

“它长期未被发现的原因部分是由于木马化更新程序是用合法证书签署的(例如:”ASUSTeK Computer Inc.“)。恶意更新程序托管在官方liveupdate01s.asus [。] com和liveupdate01.asus [。] com华硕更新服务器。“

根据主板的消息,Kaspserky表示其工作人员于1月31日首次向华硕通报了大规模感染,并在两周后与他们会面。但从那时起,制造商似乎没有在修复方面取得进展,并且没有向客户发出警告。它也没有回复我们的评论请求。

赛门铁克还表示,其防病毒工具在13,000台或更多台机器上检测到了后门更新实用程序。

毫无疑问,由于这个问题,不应该推迟安装安全更新和补丁。

“这是最坏的一种供应链攻击,” 说马特大火,辅助计算机科学教授和加密大师,响应的启示。“它有可能毒害对当今安全至关重要的更新机制的完整性的信任。但是,尽管有这种攻击,你仍然可以更好地保持更新。真的。

“所有东西都带有漏洞。随着时间的推移,它们会被发现(并被利用)。如果你进行补丁,你很可能会成为通过供应商注入的恶意更新的牺牲品。但如果你没有补丁,那就接近你有100%的机会随着时间的推移受到攻击。“

如果要检查,如果你是恶意的接收者之一的MAC地址列表中,有一个在线工具来做到这一点就在这里。卡巴斯基表示,对此供应链攻击的调查正在进行中,并将于4月8日在新加坡举行的年度安全大会上发布一份完整报告。

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。