就Exchange Server主機的整體病毒防護而言,除了要安裝針對Exchange

|

如今,市面上已經有許多針對Windows Server 2012和Windows 8所設計的防毒軟體,對於企業資訊安全的防護,嚴格來說,這一類防毒軟體的部署肯定是非常重要的,而此類的檔案型防毒軟體基本上提供了以下兩種保護機制:

.記憶體的即時監測

目前的防毒軟體除了監測所載入的程式是否帶有可疑的惡意程式碼外,即便是用戶自己想要手動修改一些系統檔案(例如hosts)或是複製一些內含可疑病毒碼的檔案,也會受到即時攔截。

.現有檔案資料的掃描

對於現有存放在硬碟中的各類檔案,為了確保安全無虞,往往防毒軟體預設都會要使用者設定排程掃描的離峰時間。此外,在手動掃描檔案的方式中,目前絕大多數的防毒軟體也支援了所謂的「右鍵掃描」,也就是讓使用者可以隨時隨地針對任一資料夾或單一檔案,透過滑鼠右鍵遠單來啟動掃毒檢查功能。

儘管安裝檔案型的防毒軟體對於Exchange Server所屬的作業系統是如此重要,但是它在防護能力與使用上仍有兩點必須注意的事項。

第一,它並無法徹底防範E-mail本身的惡意程式問題,這包含Exchange Server資料庫內的所有E-mail資料以及流通間的E-mail流量,因為檔案型防毒軟體永遠不會知道這些E-mail的內容中究竟是否夾帶惡意程式或惡意連結。

其二,檔案型的防毒軟體在排程定時的掃描作業中,有可能會造成Exchange Server資料庫或紀錄檔遭到鎖住或隔離,因而產生編號為1018的事件,進而造成用戶端使用者存取失敗的問題。

由此可見,當使用者準備將檔案型的防毒軟體安裝在Exchange Server 2013主機時,便需要分別將特定的資料夾、執行程式、副檔名排除在掃描的名單中,如此才能夠讓Exchange Server運行順暢,詳細內容分別說明如下。

請注意,在接下來有關於命令主控台的範例中,凡是出現「Exchange-2013」的字眼,即表示所要連線的Exchange Server主機名稱,因此必須正確輸入實際的名稱。

需要排除掃描的,包括以下所列的這幾個資料夾:

.信箱資料庫資料夾

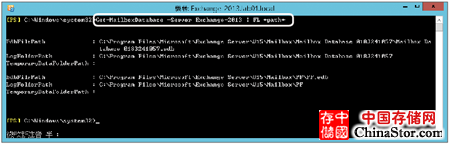

在Exchange Server 2013中的信箱資料庫、檢查點檔案、紀錄檔,預設皆會存放在「%ExchangeInstallPath%Mailbox」路徑中,可以如圖25所示透過命令「Get-MailboxDatabase -Server Exchange-2013 | FL *path*」來查詢。而資料庫相關的索引檔,預設也將會儲存在相同路徑內。此外,與群組檢測有關的檔案預設儲存在「%ExchangeInstallPath%GroupMetrics」路徑中。

|

| ▲圖25 信箱資料庫路徑。 |

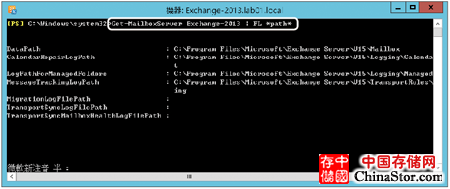

信箱伺服器的一般性紀錄檔,包含了訊息追蹤紀錄檔及行事曆修復紀錄檔等等,預設皆會儲存在「%ExchangeInstallPath%TransportRolesLogs」與「%ExchangeInstallPath%Logging」路徑中。可以如圖26所示透過「Get-MailboxServer Exchange-2013 | FL *path*」命令參數進行查詢。

離線通訊錄的紀錄檔預設儲存在「%ExchangeInstallPath%ClientAccessOAB」路徑中;IIS網站的系統檔案則預設放在「%SystemRoot%System32Inetsrv」路徑中:信箱資料庫的暫時存放資料夾,預設則是在「%ExchangeInstallPath%MailboxMDBTEMP」路徑當中。

|

| ▲圖26 信箱伺服器相關紀錄檔路徑。 |

.資料庫可用性(DAG)群組成員資料夾

叢集仲裁資料庫檔案預設會儲存在「%Windir%Cluster」的路徑當中,而在資料庫可用性(DAG)群組的架構中,典型的做法不會將用戶端存取伺服器與信箱伺服器安裝在同一部主機內,因此預設作為存放監看的共用資料夾會是在「%SystemDrive%:DAGFileShareWitnesses

.傳輸服務資料夾

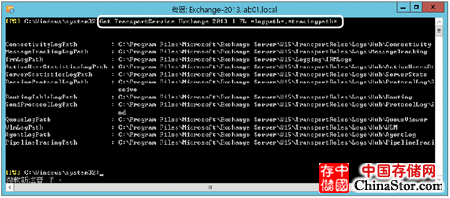

針對傳輸服務之紀錄檔的儲存部分,例如訊息追蹤與連線紀錄檔案皆會存放在「%ExchangeInstallPath%TransportRolesLogs」路徑內,可以如圖27所示透過下達「Get-TransportService Exchange-2013 | FL *logpath*,*tracingpath*」命令參數來取得完整紀錄檔路徑資訊。

|

| ▲圖27 傳輸服務紀錄檔路徑。 |

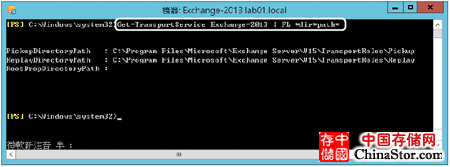

針對郵件傳遞過程中所使用到的兩個暫時存放郵件的資料夾Pickup與Replay,在預設的狀態下是位於「%ExchangeInstallPath%TransportRoles」路徑之中,可以如圖28所示透過下達「Get-TransportService Exchange-2013 | FL *dir*path*」命令參數來取得完整路徑資訊。

|

| ▲圖28 訊息傳輸暫時儲存路徑。 |

在暫存郵件的資料庫內還有郵件佇列(Queue),它預設儲存的資料庫、檢查點、紀錄檔,都是儲存在「%ExchangeInstallPath%TransportRolesDataQueue」路徑中。

另外比較特別的是,關於寄件者信譽(Sender Reputation)的資料庫、檢查點、紀錄檔,預設儲存在「%ExchangeInstallPath%TransportRolesDataSenderReputation」。

而有關於內容轉換的暫存檔將會儲存在Exchange Server本機系統所設定的「%TMP%」路徑中,但是,與OLE轉換有關的暫存檔預設則會儲存在「%ExchangeInstallPath%WorkingOleConvertor」路徑下。

最後,與內容安全掃描有關的兩大元件,分別是惡意程式代理程式(Malware Agent)以及資料遺失保護(DLP)程式,預設將會放在「%ExchangeInstallPath%FIP-FS」路徑下。

.信箱傳輸服務資料夾

與信箱傳輸服務有關的紀錄檔預設儲存在「%ExchangeInstallPath%TransportRolesLogsMailbox」路徑中,可透過下達「Get-MailboxTransportService Exchange-2013 | FL *logpath*」命令參數,來取得完整的路徑資訊(圖29)。

|

| ▲圖29 信箱傳輸服務紀錄檔路徑。 |

.整合通訊(UM)資料夾

如果Exchange Server 2013有使用到整合通訊服務(UM)的功能,那麼與它相關的語言套件檔案將會存放在「%ExchangeInstallPath%UnifiedMessaginggrammars」路徑下,而與語音訊息有關的檔案(問候語、語音提示)預設則在「%ExchangeInstallPath%UnifiedMessagingPrompts」路徑之中。

至於語音郵件檔案的暫存資料夾預設則是在「%ExchangeInstallPath%UnifiedMessagingvoicemail」路徑下,最後則是由整合通訊服務所產生的訊息之暫存檔,都將會預設儲存在「%ExchangeInstallPath%UnifiedMessagingtemp」。

.用戶端存取(CAS)網站元件資料夾

在與Web網站有關的元件部分,首先是IIS的壓縮資料夾(以IIS 7.0為例),其預設位在「%SystemDrive%inetpubtempIIS Temporary Compressed Files」路徑中。

接著是IIS的系統檔案,預設位於「%System Root%System32Inetsrv」路徑下。最後則是與IIS網站有關的紀錄檔,預設全部存放在「%SystemDrive%Inetpublogslogfilesw3svc」路徑下。

.POP3與IMAP協定相關資料夾

如果Exchange Server有啟用POP3服務功能,那麼當需要檢視與POP3相關之紀錄檔清單的時候,可以到預設的「%ExchangeInstallPath% LoggingPOP3」路徑下查看。至於IMAP的紀錄檔,將預設存放在「%ExchangeInstallPath% LoggingIMAP4」。

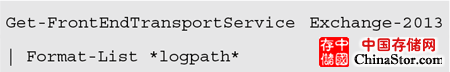

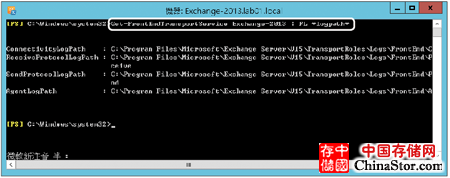

.前端傳輸服務資料夾

關於與Exchange Server前端伺服器相關的紀錄檔,例如連線紀錄檔和通訊協定紀錄檔,預設將存放在「%ExchangeInstallPath%TransportRolesLogsFrontEnd」路徑下,可以透過以下如圖30所示的命令參數範例來查詢詳細路徑。

|

|

| ▲圖30 前端傳輸服務紀錄檔路徑。 |

接著,說明需要排除掃描的執行程式。檔案需要列為排除掃描的部分,包含Cdb.exe、Cidaemon.exe、Clussvc.exe、Dsamain.exe、EdgeCredentialSvc.exe、EdgeTransport.exe、ExFBA.exe、Msftefd.exe、Msftesql.exe、OleConverter.exe、Powershell.exe、ScanEngineTest.exe、ScanningProcess.exe、TranscodingService.exe、UmService.exe、UmWorkerProcess.exe、UpdateService.exe、W3wp.exe以及Microsoft.Exchange.*.exe與MSExchange*.exe。

最後,列出需要排除掃描的副檔名。這些包含了與應用程式相關的副檔名有.config、.dia、.wsb,而與資料相關的副檔名,則包括.chk、.edb、.jrs、.jsl、.log、.que。

離線通訊錄相關的副檔名只有.lzx,而內容索引相關的副檔名,計有.ci、.dir、.wid、.000、.001、.002。 整合通訊相關的副檔名包括.cfg、.grxml。最後,與群組測量有關的副檔名為.dsc、.txt。

Q10:如何使用內建的反惡意程式功能

|

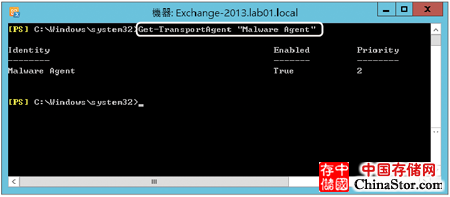

關於此代理程式,可以先如圖31所示透過命令「Get-TransportAgent "Malware Agent"」來查看目前是否已在啟用中。

|

| ▲圖31 檢查反惡意程式狀態。 |

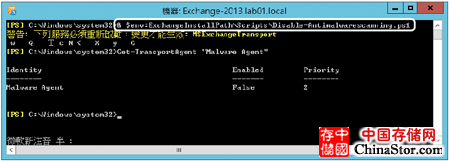

如果只要使用所整合的協力廠商安全防護產品,則可以將內建反惡意程式的代理程式進行停用,只要如圖32所示下達命令「& $env:ExchangeInstallPathScriptsDisable-Antimalwarescanning.ps1」來執行停用的手稿程式即可。

|

| ▲圖32 關閉反惡意代理程式。 |

相反地,如果要啟用此代理程式,則如圖33所示下達命令「& $env:ExchangeInstallPathScriptsDisable-Antimalwarescanning.ps1」來執行啟用的手稿程式。

|

| ▲圖33 啟用反惡意代理程式。 |

|

| ▲圖34 檢視暫時性停止惡意程式的狀態。 |

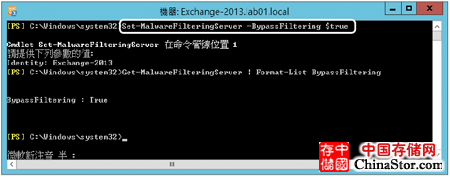

如果打算將上一步驟中的功能啟用,只要如圖35所示下達命令「Set-MalwareFilteringServer –BypassFiltering $true」即可。

|

| ▲圖35 暫時停止代理程式。 |

接著來了解一下反惡意程式的代理程式進階設定。先開啟與登入ECP網站,如圖36所示,在「保護」頁面內編輯「Default」的項目設定。

|

| ▲圖36 惡意程式篩選器管理。 |

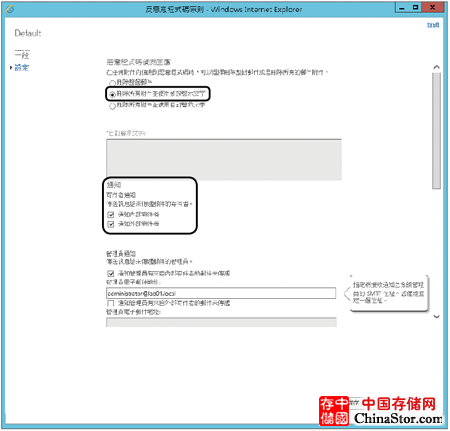

如圖37所示,在「設定」頁面中可以先設定「惡意程式碼偵測回應」,一般來說選擇「刪除所有附件並使用預設警示文字」即可。而在「通知」部分,可以選擇是否通知內部與外部寄件者。

|

| ▲圖37 修改惡意程式碼原則。 |

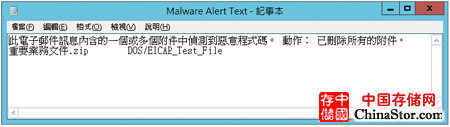

圖38所示是一封帶有惡意程式碼的郵件,管理員與使用者皆會收到,但其附件檔案已被預設的通知文字檔所取代。

|

| ▲圖38 惡意程式碼通知。 |

如圖39所示,便是系統預設的通知文字檔內容。

|

| ▲圖39 警示內容。 |

Q11:如何使用資料遺失防護(DLP)管理功能

|

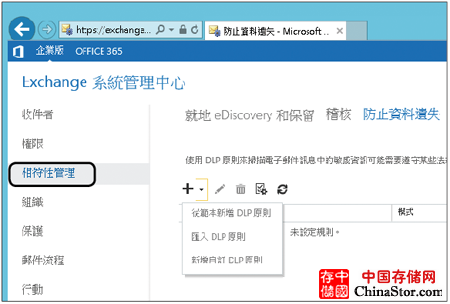

首先,如圖40所示,在「Exchange系統管理中心」頁面中,先點選至「相符性管理」頁面。在此可以看到關於DLP原則的管理,可直接從現有範本中新增,或是透過匯入與線上自訂的方式來完成。

|

| ▲圖40 DLP原則管理。 |

如圖41所示,在「新增自訂DLP原則」頁面中,首先可以決定要直接採用強制,還是先採用有原則提示或無原則提示的測試。

|

| ▲圖41 新增自訂DLP原則。 |

在初期,通常會先選擇「使用原則提示測試DLP原則」來進行,最後按一下〔儲存〕按鈕。

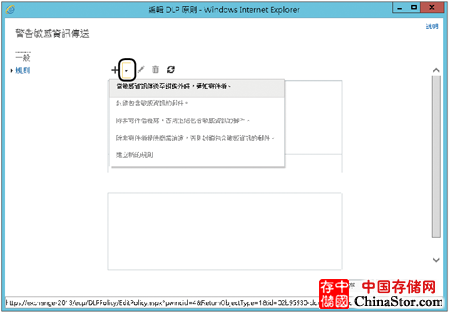

如圖42所示,已經完成了初步的DLP的建立。繼續編輯此原則來完成進階設定。

|

| ▲圖42 完成DLP原則新增。 |

|

| ▲圖43 規則管理。 |

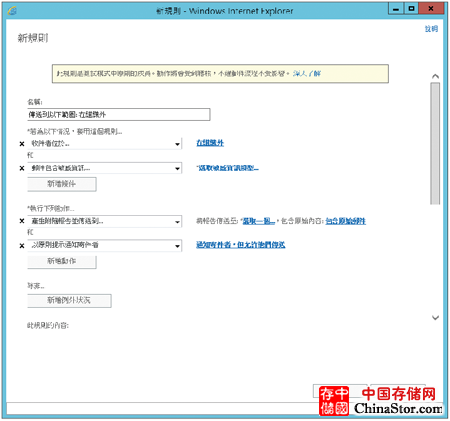

如圖44所示,開始設定新規則的細部條件、動作以及例外狀況的內容。

|

| ▲圖44 新規則設定。 |

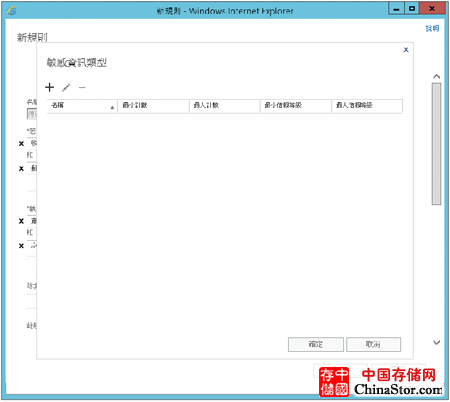

以挑選「郵件包含敏感資訊」來說,接著便可以定義敏感資訊的類型清單,如圖45所示。

|

| ▲圖45 設定敏感資訊類型。 |

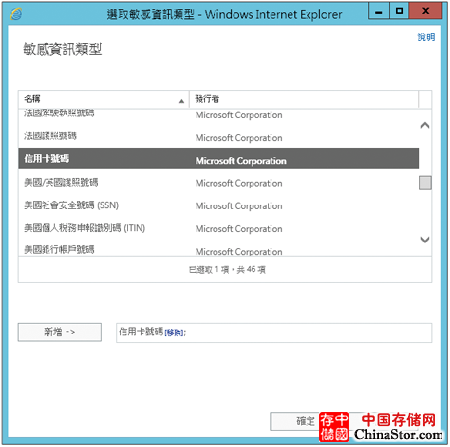

在「敏感資訊類型」頁面中,可以將所有要列為檢查的項目一一加入(圖46)。

|

| ▲圖46 選取敏感資訊類型。 |

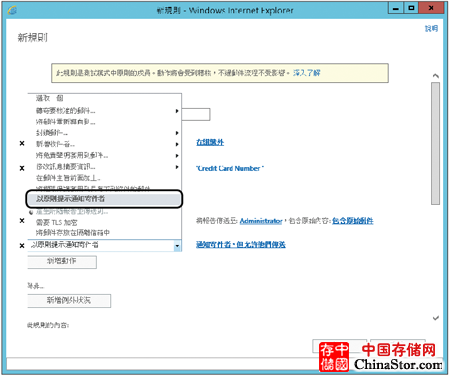

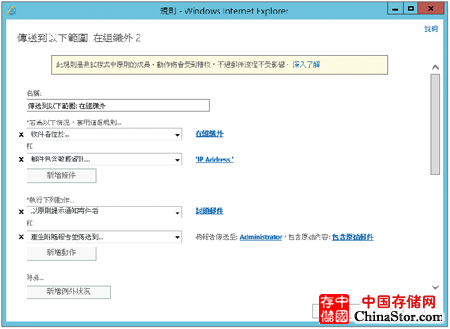

緊接著,如圖47所示必須設定針對符合條件的郵件所要進行處理的動作,例如選擇「以原則提示通知寄件者」。

|

| ▲圖47 執行動作設定。 |

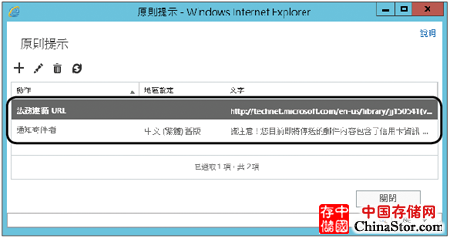

然後,在「原則提示」連結的頁面中,如圖48所示設定法規遵循完整公告的URL,以及通知寄件者的內容。

|

| ▲圖48 原則提示管理。 |

如圖49的範例所示,便是一項筆者針對IP Address設定為敏感資訊的規則。必要的話,還可以進一步新增例外狀況。設定完畢,按一下〔儲存〕按鈕。

|

| ▲圖49 完成規則設定。 |

圖50為一封違反DLP原則的防護通知郵件,其內容便告知使用者違反寄送了有關於IP位址資訊的郵件。

|

| ▲圖50 違反DLP防護通知。 |

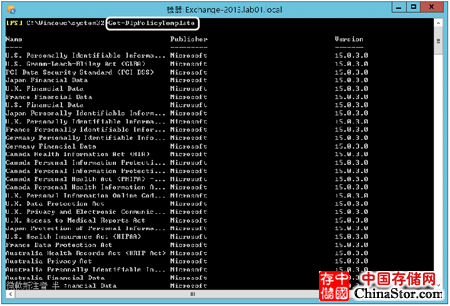

如果想要查閱目前有哪些DLP的原則範本,如圖51所示,在Exchange命令主控台中下達命令「Get-DlpPolicyTemplate」即可。

|

| ▲圖51 查看現有DLP範本。 |

倘若要查看目前已建立了哪些DLP的原則,則如圖52所示下達命令「Get-DlpPolicy」即可。

|

| ▲圖52 查看現有DLP原則。 |

結語

本文所介紹的Exchange Server 2013安全防護措施,僅僅是針對訊息資料的基礎安全保護,如果要做到各種不同層面的完善防護,必須更進一步實踐諸如各項硬體的備援措施,以及落實Exchange Server本身的高可用性機制、異地備援、數位簽章、訊息加密、外部認證機制整合、存取稽核管理以及備份管理。

<本文作者:顧武雄,Microsoft MVP、MCITP與MCTS認證專家、台灣微軟Technet、TechEd、Webcast特約資深顧問講師,讀者可以透過他的技術Facebook(http://www.facebook.com/profile.php?id=100000322352169)與他聯絡。>

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。