路由器中存在密码绕过的漏洞,攻击者不需要经过正常的密码认证即可完全取得路由器的最高控制权。

外媒报道,Netgear 的31款路由器产品中存在严重漏洞,攻击者利用该漏洞可远程获得设备的完全控制权。

发现该漏洞的是国外知名的安全研究公司 Trustwave 的研究者Simon Kenin,他最开始发现 Netgear 的一款路由器中存在密码绕过的漏洞,攻击者不需要经过正常的密码认证即可完全取得路由器的最高控制权。

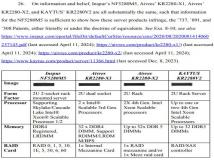

其后,他发现该问题广泛存在于的 Netgear 的 31款不同型号的路由器中,其中许多型号路由器具有有远程管理功能,使得攻击者可以利用该漏洞远程控制路由器。攻击者不仅能随意更改路由器密码、设置,还可以上传恶意软件,甚至让设备沦为僵尸网络的一部分,用于攻击其他网络设备。

Trustwave 表示,目前他们已经发现了上万台面临被远程控制风险的路由器设备,但是具体数字尚不清楚,可能有数十万甚至更多。

他们说,虽然 Netgear 表示远程管理功能是默认关闭的,但目前看来有相当一部分设备已开启该功能,一旦这些设备存在此漏洞,就将面临被远程攻击的风险。

据了解,即使路由器没有开启远程管理功能,攻击者也可以利用该漏洞,用本地连接 WiFi 的方式来攻击路由器,诸如咖啡厅、图书馆等提供公共无限热点的路由器都可能成为攻击目标。

路由器成热门攻击目标

之所以路由器成为热门攻击目标,原因之一就是攻击者可以将路由器设备作为僵尸网络的机器人,用于 DDos 攻击。联想起去年的美国大面积断网事件,那次事件就是由于 DNS 服务提供商 Dyn 遭遇大规模 DDos 攻击导致。在发起攻击的设备中,有相当一部分是被黑客控制,最后沦为“攻击机器”的路由器、网络摄像头等设备。

除了利用路由器充当僵尸网络的设备之外,路由器提供了一个很大的攻击面,黑客可以利用路由器来攻击背后的网络系统。

Trustwave 公司的威胁情报经理 Karl 表示: 路由器成为热门网络攻击目标,是因为所有的网络流量都经过路由器,攻击者只要控制了网关,就有机会掌控所有经过它的网络流量。

由于许多消费者在 IT 安全方面经验的缺失,很多路由器设备没有进行合理的安全设置,使得路由器极易遭遇攻击。

目前网件公司已经为大部分存在隐患的路由器型号发布了补丁,以降低该问题对旧型号设备面临的威胁。但由于路由器设置通常是不可见的,人们平常也不太注意升级路由器固件,甚至当有可用补丁时,人们也不太愿意去升级。

Trustwave 安全专家 Sigler 对此表示,虽然企业级路由器有专门的网络团队去维护,但安全设置上和家庭级路由器其实并没有太大差别,希望未来路由器厂商能推出更多能自动更新安全补丁的路由器。

最后附上受影响的路由器型号以及补丁页面,存在该漏洞的设备请及时更新:

http://kb.netgear.com/30632/Web-GUI-Password-Recovery-and-Exposure-Security-Vulnerability

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。