云存储服务商也基本不可能消除潜在的内部攻击(InsiderThreat),因而用户将敏感数据直接存放在云存储上是非常危险的,甚至在云存储之前类似的攻击就屡次发生。

目录

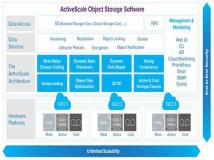

综述

1.数据完整性和机密性

2.数据可用性与远程验证

3.访问隐私性

4.服务滥用

5.服务效能

数据完整性和机密性,即云存储服务商是否能够向用户确保其数据和操作不被恶意或非恶意地丢失、破坏、泄漏或非法利用。由于用户并不能信任云存储的运营者,而云存储服务商也基本不可能消除潜在的内部攻击(InsiderThreat),因而用户将敏感数据直接存放在云存储上是非常危险的,甚至在云存储之前类似的攻击就屡次发生。简单的加密则面临着密钥管理的难题以及无法支持查询、并行修改、细粒度授权等复杂需求。这个领域也是近年来学术研究的热点之一。

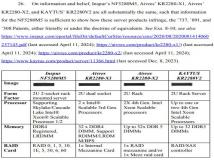

1.1可靠存储协议

非可信存储最普通的非正常行为就是丢弃某次用户对数据的更新,而这种行为单靠简单的数据加密是无法发现的。同时一个好的存储协议还需要支持多用户并发修改。2010年,MAHAJANP等人提出了Depot/TeapotE,能够在非可信云存储环境下(如AmazonS3)保证分支汇聚因果一致性(Fork—Join—Causal—Consistency),能够推出最终一致性(EventualConsistency),能够有效抵抗丢弃、篡改等攻击,并支持在其上实现其他的安全保护。同年,FELDMANA等提出了SPORC,可以借助非可信云环境实现多用户间安全可靠的实时交互和协作,非可信的云服务器只能看见加密的数据流。但一般而言,这些可靠存储协议支持的操作类型是受限的,大部分计算都只能发生在客户端。

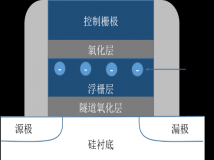

1.2同态加密

同态加密是一种特殊的加密体系,由RIVESTR等在1978年提出,使得对密文进行代数运算得到的结果与对明文进行等价运算后再加密所得结果一致,而且整个过程中无需对数据进行解密。该技术如果实现,将很好地解决把数据及其操作委托给云服务时的数据机密性问题。2009年GENTRYC首次提出了“全同态加密”方法,即可以在不解密的条件下对加密数据进行任何可以在

明文上进行的运算,使这项技术取得了重大突破。然而,该加密体系涉及非常复杂的计算,使得计算和存储的代价都非常高。研究者们还在进一步研究力图发现更加实用的全同态算法。

1.3加密检索与加密数据库

由于全同态算法的效率低下,研究人员转而降低目标,研究受限的同态算法在云环境下的应用。一个基本的操作是加密状态下的检索,KAMARAS等提出了相关的高层概念,WANGC等则提出了在加密云端存储上支持排名的搜索机制,而KARAMEGO等则指出,在这种场景下不合适的加密算法可能会导致信息泄漏。另外一个更通用的研究是针对关系型数据库的同态算法。

POPAR等人在2011年提出了CryptDB,可以在非可信的云端部署关系型数据库及应用服务器,而且所有SQL运算都直接作用于加密数据,以MYSQL为基准的额外性能开销低于30%,因此可以有效保护数据的机密性不会因为云端的潜在威胁而遭到破坏。

1.4确认删除

确认删除,即用户删除后能确保不能从存储上恢复该数据。该问题在云存储环境中尤其严重,因为云存储一般将数据备份超过3份以上,不少服务商甚至进行7份复制。因此要将备份一一删除并清洗,以确保不可恢复,这对于用户来说是一件难以确认的事情。TANGY等人发表的FADE系统[71,在Ephemerizer等技术的基础上,将存储到云上的数据先行加密,并采用支持策略组合的密码机制对密钥加密并独立存储。这样,用户在删除云上的数据时,只需简单地撤销对某个指定策略的授权即可。

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。