云存储服务往往向用户提供透明的存储服务,在降低了服务复杂度的同时,也降低了用户对存储的控制能力。而不同备份的存储位置对于容灾等任务而言异常重要。

接上篇云存储安全技术综述 中篇,也可点击查看上篇云存储安全技术综述 论文上篇;

目录

综述

1.数据完整性和机密性

2.数据可用性与远程验证

3.访问隐私性

4.服务滥用

5.服务效能

数据可用性,指云端在发生意外(如硬盘损坏、IDC失火、网络故障等)时,用户的数据能够在何种程度上可用;远程验证则指用户通过技术手段验证,而非单纯依靠云服务方的商业信用保证。

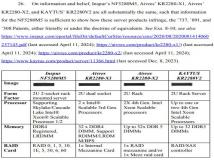

2.1硬盘存储可靠性

硬盘是目前绝大多数云存储的介质,其可靠性构成了云存储可嚣性的基础。Google公司的PINHEIROE等人在对大量实际数据进行统计分析的基础上,对硬盘发生错误的趋势进行了研究,他们发现硬盘的错误和温度及使用频度的关联并不大,但有很强的聚集特性,现有的SMART机制并不能很好地对硬盘错误进行预测。日立公司的TSAIT等在大量使用统计的基础上对硬盘的软错误(SoftError)进行了分析,同样指出软错误并不能很好地对硬错误(HardEror)做出预测,只有约1/3的硬错误在软错误之后发生。但对于成功预测的场合,该技术则一般提供了若干小时的响应时间。

2.2完整性远程验证

2009年,BOWERSKD等提出了支持可提取证据POR(ProofsofRetrievability)的理论框架,提出通过将纠错码和采样检查(Spot—checking)结合起来的方法,以提供一种可靠的远程验证目标数据是否被正确存储的方法。B0WERSKD在POR的基础上提出了HAIL系统,可以利用POR机制检查一份数据在多个云存储环境上的存储情况,并实现相互间的冗余备份,同时提供了可用性和完整性的保护。而SCHIFFMANJ等人则提出了基于TPM的远程验证,利用TPM的远程验证机制来进行云范围的数据完整性验证工作。

2.3位置确认

云存储服务往往向用户提供透明的存储服务,在降低了服务复杂度的同时,也降低了用户对存储的控制能力。而不同备份的存储位置对于容灾等任务而言异常重要。为此,BENSONK等提出了针对地理位置证据(ProofsofGeographicReplication)的研究,并成功地对Area.zon云服务上数据进行了定位。

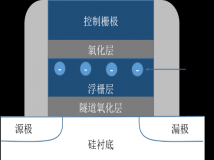

通过加密等手段可以防止攻击者直接获知云端存储的数据。但攻击者仍然可以通过侧信道SideChannel(如读写模式和后继行为)来推测使用者的秘密信息,这将严重破坏用户的隐私。为此,研究者们把注意力转移到ObliviousRAM(ORAM)上。ORAM通过访问多份数据,从而隐藏真实的访问目标。该技术在1979年被提出,后来用于软件保护,现在发现是保护云存储访问隐私性的最有潜力的方法。但ORAM有着严重的额外性能开销,目前最好的结果是STEFANOVE等在NDSS’12上提出的ORAM算法[31,比直接访问所用时间多出约20—35倍,但已经比之前最好的算法要快63倍以上。可以预见,这个安全隐患在实际环境中仍然将长时间存在,这个领域的研究还将继续。

服务是否被滥用,即攻击者是否可以通过滥用云服务,从而获得超出合约的额外资源或者破坏合法用户的利益。目前研究者已经发现多种通过滥用云存储服务的攻击方法。

4.1数据去重攻击

数据去重(Deduplication)是目前云存储系统普遍采取的技术手段,通过将不同用户的相同文件只保存一份副本,从而大大降低实际的存储空间需求。在2011年,MULAZZANIM等与HALEVIS等人分别独立发现用户只需要知道文件的hash值,就可以通过Dropbox数据去重技术中的漏洞宣称拥有该文件,从而可以无限地扩张自己在云端的存储空间,破坏与服务商的协约,该方法也造成敏感信息的泄漏。为此,研究者提出了拥有者证据(ProofsofOwnership)等方法对客户端进行验证,以避免这种类型的攻击。

4.2欺诈资源消费攻击

欺诈资源消费攻击(FraudulentResourceConsumption)是一种利用云服务收费模式的攻击方法。由于云服务的客户需要对云服务的资源耗费进行付费,因此攻击者可以通过加大特定目标的资源耗费来使得该客户产生大量额外的费用。面向公众的网络服务特别容易遭受这种类型的攻击。这种攻击与DDoS等网络攻击相比非常隐蔽,但同样给合法客户造成了大量损失。IDZIOREKJ等人提出了该问题,并对其检测和识别方法进行了研究。

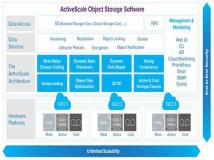

云计算和云存储一般都是能耗和资源密集型的服务,降低能耗和资源需求则能为运营商显著降低成本,同时降低对环境温度的要求,提升存储安全性。LEV.ERICHJ等指出MapReduce等常用的云计算模式能耗高,通过调整存储策略、降低活跃节点规模,hadoop能耗会降低9%~50%。HAMILTONJ等提出了资源消耗整形技术(ResourceConsumptionShaping)[10],通过合理的安排和调整应用,能够显著地降低资源消耗从而降低成本。AMURH等提出了Rabbit存储系统,能够实现能耗等比例特性(Power-proportionality),即所消耗的能源与完成的工作量成正比。然而Rabbit系统通过关闭节点来节能会导致灵活性和通用性的严重降低。为此AMURH又提出了一个基于硬件的方案,即如果硬件能支持io—server的特殊低功耗模式,则不必采用特殊定制的分布式文件系统来实现能耗等比例特性。

作者简介:

梁知音,女,1979年生,硕士研究生,主要研究方向:网络与信息安全。

段镭,男,1989年生,硕士研究生,主要研究方向:网络与信息安全

韦韬,男,1975年生,访问学者,主要研究方向:网络与信息安全。

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。